Атака вируса-вымогателя WanaCrypt0r 2.0: что известно на данный момент

13 мая 2017 | 20:58Мир пережил появление очередного мощного компьютерного вируса, который поразил десятки тысяч целей в самых разных странах – от России до Тайваня – представляющих различные военно-политические блоки и формации. Вирус WannaCry (или WanaCrypt0r 2.0) относится к категории Ransomware – программ, которые блокируют работу системы или шифруют пользовательские данные, требуя за восстановление доступа оплату: в данном случае – биткойны на сумму, примерно эквивалентную 600 долларам США (первоначально – 300 долларам).

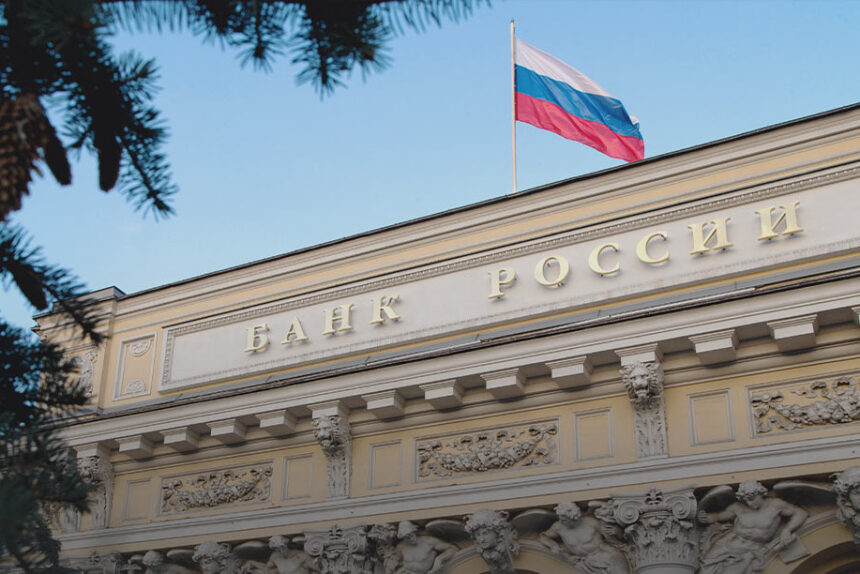

В России, которой пришлось тяжелее всех других поражённых стран (коих насчитывается не менее 74), удар пришёлся на компьютеры самых разных структур – «Мегафона», СКР, Минздрава, банков. Как пишет «Лента.ру», Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Банка России (ФинЦЕРТ) зафиксировал массовые рассылки вредоносного ПО финансовым учреждениям. Пострадали организации в Испании (например, телеком-провайдер Telefónica), а также британская Национальная служба здравоохранения. Вирус распространяется удалённо, нападая на уязвимые машины. Его авторы «любезно» поясняют, что у владельца пострадавшего компьютера есть совсем немного времени, чтобы спасти свои драгоценные данные: через три дня цена вырастет, а через семь суток файлы будут уничтожены безвозвратно.

«Может быть, вы ищете способы расшифровать свои файлы, но не тратьте время даром – никто не сможет этого сделать без нашей службы дешифровки. Но мы гарантируем, что вы сможете быстро и безопасно это сделать – для этого нужно заплатить», — угрожают злоумышленники на довольно хорошем английском (или ещё 27 языках).

«Сегодня (12 мая – ИА «Диалог») наши [защитные] продукты обнаружили и успешно пресекли по всему миру большое количество атак по методике ransomware, при которых данные шифруются, а к именам файлов добавляется расширение .WCRY. Проанализировав это, мы заключили, что атака вируса с обозначением «WannaCry» инициируется через механизм удалённого исполнения кода SMBv2 в ОС Microsoft Windows. Эта уязвимость под кодовым названием «EternalBlue» стала известной в интернете после слива информации группой Shadowbrokers, осуществлённого 14 апреля. Microsoft выпустила «заплатку» 14 марта», — говорится в сообщении «Лаборатории Касперского». Нужно отметить, что далеко не все владельцы компьютеров установили это обновление. Кроме того, многие поражённые машины используют старые операционные системы – например, Windows XP или Windows Vista, для которых «заплаток» нет, поскольку Microsoft какое-то время назад официально прекратила их поддержку.

Добавим, что указанный выше слив информации – это разоблачение средств и известных уязвимостей, использованных АНБ США для взлома компьютеров. Вышло так, что хакеры из группы Shadowbrokers, из условно благородных побуждений раскрывшие сомнительные действия и методы американских спецслужб, косвенно содействовали появлению злонамеренного ПО, авторы которого озабочены только пополнением своих (виртуальных) кошельков.

Среди систем, которые подверглись нападению, были и компьютеры российского МВД. Как сообщили в ведомстве, полицию отчасти спасло то, что важнейшие серверы действуют не под управлением ОС Windows, которая стала мишенью для атаки, да ещё и используют российские процессоры «Эльбрус» с архитектурой, отличающейся от Intel x86. Правда, персоналкам – в том числе и работающим в конторах правоохранительных органов – это не поможет, потому что «Эльбрусов» пока не так уж много.

«12 мая Департаментом информационных технологий, связи и защиты информации МВД России была зафиксирована вирусная атака на персональные компьютеры ведомства, находящиеся под управлением операционной системы Windows. Благодаря своевременно принятым мерам было блокировано порядка тысячи заражённых компьютеров, что составляет менее 1 процента. Серверные ресурсы МВД России не подвергались заражению благодаря использованию иных операционных систем и отечественных серверов с российским процессором «Эльбрус». В настоящее время выявленная активность вируса локализована. Утечка служебной информации с информационных ресурсов МВД России полностью исключена», — заявила официальный представитель МВД России Ирина Волк.

Тем не менее, в регионах – в том числе в Петербурге Ленинградской области – вирусная атака привела к тому, что перестали работать МРЭО, отметили утром 13 мая подписчики сообщества «ДТП и ЧП | Санкт-Петербург». Какое-то время компьютеры ведомства работали – это могло привести к хищению баз данных – а затем их отключили по команде из Москвы, сообщает «47news». База, через которую осуществляются все регистрационные действия с автотранспортом, заработает в полном режиме не раньше вторника, 16 мая.

«Сбои в работе инфраструктуры, которая обеспечивает предоставление гражданам государственных услуг по линии Главного управления по обеспечению безопасности дорожного движения МВД России, отсутствуют. Оказание услуг осуществляется в штатном режиме», — заявили, тем не менее, в МВД.

Только в первые часы было зафиксировано более 45 тысяч нападений – такие данные приводит «Лаборатория Касперского». Как пишет британская газета Guardian, к субботе устроителям атаки удалось собрать около 20 тысяч долларов «выкупа».

Тем не менее, в битве против вируса был достигнут временный успех: во второй половине дня 13 мая Guardian сообщила о том, что программист из Соединённого Королевства, публикующий информацию в «Твиттере» под именем @malwaretechblog, сумел остановить распространение вируса, зарегистрировав в Интернете домен с именем, которое было найдено в коде вредоносной программы. Это оказалось сигналом, заложенным её создателем – и сигнал этот заставлял ПО приостановить распространение. Правда, заражённым машинам это уже не поможет.

«Я обедал с другом; часа в три я вернулся на рабочее место и увидел, как появляется масса новостей об атаках на системы Национальной системы здравоохранения и других организаций в Британии. Я быстро разобрался в этом, нашёл образчик кода программы, которая за этим стояла – и увидел, что она пытается подключиться к конкретному сайту, имя которого не было зарегистрировано. Так что я за это ухватился – ещё не зная тогда, каков будет результат», — рассказал специалист, работающий в компании Kryptos logic, корреспонденту «Гардиан».

Оказалось, что длинное и бессмысленное имя домена было «зашито» в код вируса. Тот подавал запросы на этот адрес – как любая другая программа с любым другим сайтом – а когда пришёл ответ, что доменное имя активно, перестал распространяться. Регистрация обошлась любознательному программисту в $10.69… и на новоиспечённый сайт сразу посыпались тысячи запросов в секунду от заражённых машин. Специалист объяснил, что сделал это потому, что его компания занимается, среди прочего, слежением за ботнетами – сетями из заражённых компьютеров – и регистрация домена позволяет в таких случаях получить информацию о том, как работает породившая их программа. Правда, первые несколько часов исследователь пребывал в весьма раздёрганном состоянии.

«Сначала кто-то ошибочно сообщил, что мы, наоборот, вызвали инфекцию, когда зарегистрировали этот домен, так что поначалу мне было совсем не по себе – пока я не понял, что на самом деле всё не так, и мы на самом деле остановили эпидемию», — добавил он.

Специалист, который предпочёл остаться анонимным, сообщил также о том, что он и его коллеги собирали IP-адреса систем, от которых поступали запросы, чтобы передать их в правоохранительные органы. А те, в свою очередь, должны известить жертв эпидемии, многие из которых пока и не подозревают о том, что пострадали. По его словам, всем, у кого есть такая возможность, нужно побыстрее установить связанные с безопасностью обновления для своих компьютеров, потому что авторы вируса, узнав о таком фиаско, скорее всего, изменят его код и начнут войну заново.

Итак, как же можно увеличить свою защищённость от этого вируса (и ему подобных, которые периодически появляются в Интернете)? Во-первых, необходимо постоянно обновлять операционную систему (в основном это касается Windows, но не полностью гарантировано отсутствие вирусов и на платформах Linux или MacOS: просто вирусы для них будут другими, и получат меньшее распространение – пропорционально доле систем под управлением этих ОС в парке компьютеров). Пользователям старых ОС (вроде уже упомянутых Windows XP и Vista) можно в нынешней ситуации только посочувствовать. Система здравоохранения Британии, как отмечают островные СМИ, так сильно пострадала именно потому, что там много старых машин с незащищёнными ОС. Во-вторых, необходимо обзавестись защитными программами – брандмауэром и антивирусом, и также поддерживать их в обновлённом состоянии. В-третьих, никто не отменял правила сетевой «гигиены»: не открывать подозрительных ссылок или вложений в письмах, не нажимать на сомнительные баннеры на сайтах или во всплывающих окнах. К нынешнему вирусу последний совет прямого отношения не имеет, однако нужно помнить, что по Сети гуляет масса другой «заразы», созданной с единственной целью: заставить вас тем или иным способом расстаться со своими деньгами и передать их авторам программ-паразитов.

Подготовил Илья Снопченко / ИА «Диалог»